ETSIの重要セキュリティ対策ガイド

デジタル時代の通信は主にクラウドベースで行われ、独立性が高い反面、サイバー攻撃のリスクも増大しています。十分なサイバーセキュリティ対策がなければ、データの盗難、不正利用、セキュリティ侵害などの問題が生じる可能性があります。

ETSI、すなわち欧州電気通信標準化機構は、業界におけるデータセキュリティ対策を監督する、国際的に認められた組織です。最近、この組織は、各種ネットワークをしっかり守るためにサイバーセキュリティ対策を改訂しました。

本ガイドでは、ETSIによる重要なセキュリティ対策についての最良の知見をまとめています。

欧州電気通信標準化機構 (ETSI) とは

推奨されるセキュリティ対策について説明する前に、ETSIとその意味について解説する。上記でも述べたように、ETSIは非営利で完全に標準化された通信・情報分野の組織です。この組織は、ICTシステム、サービス、アプリの開発やテストに関する方針を定める役割を持っています。

ETSIは1988年、欧州委員会の提案を受けて誕生しました。設立のきっかけとなったのは、欧州郵便電気通信管理機関会議です。

欧州連合からはESO、すなわち欧州標準機構として評価され、統一された欧州規格の策定を支える任務を担っています。

ETSIが策定した標準には、4G、3G、5G、GSM、TETRA、DECTなどがあります。

ETSIが注目する分野には、コンテンツ配信、ホーム&オフィスネットワーク、ICT、無線システム、モノのインターネット、輸送、安全対策、相互運用性などが含まれます。

ETSIの主要な活動領域はEUですが、65か国以上から900以上の会員を持ち、国際的にも高く評価されています。ICT分野の主要企業が多数関与しています。

ETSIのサイバーセキュリティへの取り組み

長年にわたり、ETSIはシステムの安全がハードウェアだけではなく、クラウドベースのツールや先進ネットワークの普及に伴い、サイバーセキュリティを最優先すべきだと認識してきました。その結果、TC Cyber技術委員会が設立されました。

この委員会では、ICTソリューションをサイバーリスクから守るために、CIS Controlsの導入を強く推奨しています。ETSIは業界関係者が最良の手法を用いてサイバー防御を強化できるよう、『Critical Security Control レポート』を発表しました。

ETSIはサイバーセキュリティに関して広範な知見を有し、その知識をもとにTC Cyberを構築しました。このレポートは、効果的なCritical Security Controlsの実施がもたらす価値を理解するための最適な資料です。内容は分かりやすく、技術に詳しくない方でも攻撃を防ぐ方法や、万が一の攻撃時に採るべき対策が理解できるようになっています。

また、CIS Controlsは定期的にアップデートされるため、ETSIのTC Cyberレポートも随時更新されています。このおかげで、業界へ最新のセキュリティ対策の知見が提供され、レポートはGDPRの要件を満たすほど充実した内容となっています。

設立以来、ETSIは多くのレポートを発表してきました。たとえば、TR 103-305-1レポートでは、ネットワークやシステムへの攻撃を削減するために必要な適切な対策が強調されています。続くTR 103-305-2レポートでは、IoTやモバイルデバイスのリスクを低減するためのセキュリティ対策の重要性が論じられています。

総じて、ETSIは情報・通信分野におけるサイバーリスク削減に大きく貢献しています。

企業レベルでのサイバーセキュリティにおける20のベストプラクティス

ハードウェアの在庫管理から監査ログの維持に至るまで、本資料ではサイバーセキュリティについて幅広く解説しています。

全部で20の実践方法が3つのカテゴリーに分類されています。最初のカテゴリー「Basic」には6つの実践方法が含まれ、どの環境でも必ず取り入れるべき最重要な対策です。

2番目のカテゴリー「Foundational」には10の実践方法があり、ほとんどの先進企業で広く活用されています。最後のカテゴリー「Organizational」では、より技術的で複雑な対策が紹介されています。

いずれのカテゴリーにおいても、各コントロールには以下の要素が含まれます:

- 各コントロールの意味を説明する簡潔な概要

- その実施に必要な具体的手順を示した表

- 対策の展開に必要な信頼性の高いツールや手法の一覧

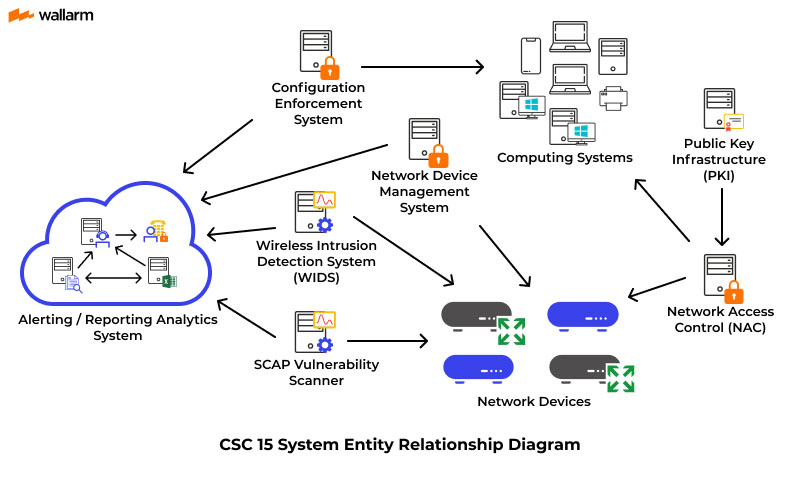

- 対策の導入と有効化を理解するためのシンプルなサンプルER図

それでは、各対策を詳しく見ていこう。

1: ハードウェア資産の管理と在庫把握

概要

この対策は、ネットワークに接続されるハードウェアの管理・在庫把握を整備し、デバイスへのアクセスが正当に許可され、管理下に置かれることを目的としています。不正なデバイス利用を防ぐため、アクセス管理に注力します。

重要性

サイバー攻撃者は、システム侵入に利用できる弱点のあるネットワーク資産を狙い、特に企業ネットワーク外で稼働している保護が不十分なデバイスを好みます。

また、セキュリティパッチが十分に適用されていない新規ハードウェアも狙われます。多くの場合、ハードウェアは稼働後にセキュリティパッチが適用されますが、夜間に設置された場合、次の営業日まで更新されないことがあり、攻撃者にとって好都合な状況となります。

複雑かつ変化し続けるネットワーク環境において、これらの資産の管理は大きな課題です。このセキュリティ対策は、デバイスの管理、復旧、バックアップ、そしてインシデント対応を適切に実施するための方法を示しています。

主な推奨アクションは以下の通りです:

- アクティブディスカバリーツールを使用し、ネットワークに接続されている全てのデバイスを検出して在庫情報を更新する。

- パッシブなアクセスディスカバリーソリューションを利用し、ネットワークに接続されたツールを自動で把握する。

- デバイス名、ネットワークアドレス、担当者情報など重要な在庫情報を確実に管理する。

- 不要または不正な資産は早期に特定し、隔離する。

推奨される手順、ツール、アプリ

この対策で求められるのは、手順的・技術的にハードウェアの在庫管理を十分に行えるツールです。要件に応じ、ハードウェア、ソフトウェア、情報を一括管理できるツールや大規模データベース管理用のツールが利用されます。IT資産管理は継続的な業務であるため、常に最新かつ最適なツールが求められます。

さらに、アクティブツールに加え、ネットワークのスイッチポートに容易に接続できるパッシブツールの利用も推奨されます。

2: ソフトウェア資産の管理と在庫把握

概要

この対策は、ネットワーク上に導入されている全てのデジタルソリューションやアプリを積極的に監視・是正し、正規のソフトウェアのみが使用されるよう徹底することを求めています。また、古いソフトウェアの排除と不正アクセスの防止も目的としています。

重要性

古いまたはレガシーなソフトウェアは、攻撃者にとって狙いやすく、脆弱性を突かれる原因となります。これらの脆弱性を利用して、メディアファイルやWebページからデータを抜き取ったり、バックドアを作られるリスクがあります。

また、最新の脆弱性を利用したゼロデイ攻撃の計画にも悪用されることが観察されています。十分な対策がないと、古いソフトウェアだけで重要資産が失われる可能性があるため、早期の排除が強く推奨されます。

この対策に基づく推奨アクションは以下の通りです:

- ビジネス運営に必要な全てのソフトウェアの正規在庫を確実に管理する。

- 使用するソフトウェアは信頼できるベンダーのものであることを確認し、不明なベンダー製は早期に排除する。

- アプリのホワイトリスト化を導入し、許可されたものだけが実行される仕組みを整える。

- 物理的にも論理的にも高リスクのソフトウェアは隔離または排除する。

推奨される手順、ツール、アプリ

ホワイトリスト化は、古いソフトウェアによるリスクを管理するために最も推奨される手法の一つです。この手法を実現するため、各種商用ホワイトリストツールやアプリ実行制御ソリューションが活用されています。資産管理ツールを選定する際は、複数のアプリのリスクを一括して処理できることを確認してください。

また、ホワイトリスト化は、ファイアウォール、IDS、アンチウイルス、アンチスパイウェアなどと組み合わせて実施することで、より効果的に運用できます。実行パス、表現の一致、ハッシュ値によるカスタマイズホワイトリスト化に加え、グレイリストを導入することで、特定アプリに対するルールの定義が可能になり、より安全な運用が実現します。

3: 継続的な脆弱性管理

概要

この対策の目的は、最新の情報を常に監視し、脆弱性を早期に検出、対処できる体制を整えることです。

重要性

攻撃者は新たに追加された情報を狙い、攻撃を実行します。ソフトウェアのアップデート、脅威情報、パッチ、セキュリティ勧告などから有用な情報を収集し、脆弱性を突こうとします。このため、継続的な脆弱性監視が欠かせません。

この対策では、定期的な脆弱性スキャンの実施と、脆弱性発見後の迅速な対処法について説明されています。早期の脆弱性検知と修正により、多くの問題を未然に防ぐことが可能です。

- 自動化された脆弱性スキャンの導入と、SCAP準拠のツールによる全ネットワークシステムのスキャンを推奨する。

- 各アプリに対して、ローカルおよびリモートレベルで認証済みの脆弱性スキャンを実施する。

- 専用の評価プロセスを実施し、認証済みアカウントを付与して不正アクセスを防ぐ。

- 各OSに対して自動パッチ管理ツールを導入し、全てのOSが最新の状態で稼働していることを確認する。

- リスク評価プロセスを導入し、最優先のリスクに即時対応する。

推奨される手順、ツール、プロセス

脆弱性スキャンはシステムセキュリティにおいて欠かせない要素であり、組織のニーズに合わせたツールの選定が重要です。リモートスキャンと専用ツールのいずれも有効で、各段階・各プラットフォームでセキュリティホールを検出できるツールの採用が求められます。CVE、OVAL、CPETMなどの言語に対応したツールを使用し、認証済みのログインプロセスと頻繁なスキャンによる結果重視の対策が推奨されます。

4: 管理者権限の制御された利用

概要

この対策は、ネットワーク、アプリ、システムに対して与えられた管理者権限を、標準化されたツールとプロセスで適切に管理することを求めています。

重要性

組織では、役割に応じてユーザーにアクセス権が付与されますが、この権限管理は不正アクセス防止に不可欠です。攻撃者は監視が甘い管理者権限を悪用し、重要な情報を盗み出す手口を持っています。例えば、放置された作業端末にアクセスし、不正な権限でファイルをダウンロードする恐れがあります。

また、キーロガーなどの悪意あるソフトを用い、パスワードを解読して管理者に近い権限を獲得するリスクもあります。そこで、この対策では、ゆるいアクセス権の管理を改善するための具体策が示されています。

以下はこの対策を実施するための推奨アクションです:

- 管理者アカウントの在庫を正確に管理し、自動化ツールでローカルアカウントを統制する。

- デフォルトのパスワードは速やかに変更し、特殊文字、数字、記号を組み合わせた強固なパスワードを設定する。

- 全管理者アカウントに多要素認証(MFA)を導入し、通信環境を暗号化する。

- スクリプトツールへの管理者アクセスを制限する。

推奨される手順、ツール、技術

多くの高機能OSには、最上位の権限を持つアカウント情報を抽出する内蔵機能があり、メールリーダーやブラウザの情報も管理可能です。デフォルトの簡単なパスワードを排除する設定が用意されており、iPhoneやMacBookなどは強固なパスワードを自動で提案する場合もあります。

5: モバイルデバイス、ノートPC、ワークステーション、サーバのハードウェア・ソフトウェアに対する安全な設定

概要

この対策では、サーバ、ワークステーション、ノートPC、スマートフォンなどに対し、厳格な設定管理ポリシーを策定・実施し、堅牢なセキュリティ設定を行うことが求められています。

重要性

多くのデバイスは、使いやすさを重視した標準設定が施されていますが、これらのデフォルト設定は攻撃者にとって狙いやすいポイントとなります。主にログインパスワード、ポート設定、一般的な各種設定、アカウント管理が対象です。デフォルト設定を排し、カスタマイズした設定を導入することで、リスクを低減できます。

また、強固で独自の設定に加え、継続的な設定管理を行うことで、設定の重複が避けられ、攻撃の機会が減少し、ネットワークの安全性が向上します。詳しくは Attack Surface Management を参照してください。

この対策では、設定リスクを下げるための具体的な対策が紹介されています。

- 安全な設定でデバイスを守り、その設定内容を記録する。

- 全システムで安全なイメージ利用を維持し、設定リスクを低減する。

- 全マスターイメージを完全に設定されたサーバに保存する。

推奨される手順、ツール、プロセス

CIS Benchmarks ProgramやThe NIST Checklist Programを参照し、各ソフトウェアやシステムに適したセキュリティ基準を設定することが推奨されます。各地域のポリシーに合わせた調整も必要です。複雑な環境では、柔軟性を確保するために複数の設定を組み合わせると良いでしょう。

また、作業の重複や煩雑さを避けるため、既存システムと連携できる管理ソリューションの利用が強く推奨されます。

6: 監査ログの保守、監視、解析

概要

この対策は、攻撃の可能性を早期に把握するため、監査ログを収集・管理・解析することに重点を置いています。

重要性

十分なセキュリティログがないと、攻撃者は身を隠し、攻撃の計画が容易になります。詳細なログが残されていなければ、攻撃中も対策が困難になり、問題の発見が遅れるリスクがあります。加えて、監査ログは各種コンプライアンス対応にも役立ちます。

以下の対策を実施することが推奨されます。

- 全ネットワークおよびサーバーデバイスで、最低3つの時刻ソースを同期させ、定期的に情報を収集する。

- 関係する全てのネットワーク機器でローカルログ記録を有効にする。

- 中央集約型のログ管理ツールを利用し、全ての監査ログを一か所に保存、容易にアクセスできるようにする。

推奨される手順、ツール、システム

主要なネットワークソリューション、ファイアウォール、システム、その他のデジタル資源は通常、デフォルトでログ機能を備えています。これらの機能を必ず有効化し、監査ログが中央サーバに保存されるようにしてください。

VPN、ファイアウォール、プロキシなどを利用する場合も、詳細なログ記録がサポートされるよう適切に設定することが大切です。

サーバーOSはアクセスログをしっかり記録するよう設定し、誰がサーバーツールにアクセスしているかを容易に把握できるようにしてください。SIEMツールの活用や、相関ツールによる詳細な解析が正確な攻撃検出に役立ちます。

7: EメールとWebブラウザの保護

概要

この対策は、強固なWebブラウザやメールシステムの利用により、攻撃者が資源にアクセスするリスクや攻撃面(attack surface)を低減することを目的としています。

重要性

攻撃者が好む侵入経路は、ブラウザやメールクライアントです。攻撃者は、Webブラウザを通じた不正アクセスや、改ざんメールで攻撃手段を配布するなど、ソーシャルエンジニアリングを狙います。これらのセキュリティを強化することで、攻撃リスクを大幅に下げることができます。

以下は、メールとブラウザの保護に関する実践例です。

- 利用するブラウザやメールクライアントは、常に最新で信頼性のあるものを使用する。

- ネットワークベースのURLフィルタリングで、不正なサイトやページへのアクセスを制限する。

- DNSフィルタリングにより、悪意あるトラフィックをブロックする。

- 不審なファイルの侵入を防ぐための対策を講じる。

- メール添付ファイルはサンドボックス化し、悪意あるファイルの実行を防ぐ。

- Webフィルタリングを活用する。

推奨される手順、ツール、プロセス

攻撃者は、ブラウザやメールを様々な方法で狙ってくるため、信頼性の高いプラグインの利用や、デフォルト設定の変更、ポップアップブロッカー、DNSフィルタリングによるネットワークレベルでの対策が推奨されます。また、スパムフィルタやDMARCの導入によって、フィッシングや迷惑メールのリスクを低減できます。

8: マルウェア対策

概要

このマルウェア対策では、組織が不正なコードの拡散を防ぎ、データ収集の自動化、是正措置、そして連続的な防御体制の構築を行うための実践方法が解説されています。詳しくはこちら。

重要性

インターネット上の資産やソフトウェアは、不正なコードに狙われ、保存されたデータが危険にさらされるリスクがあります。不正ソフトの迅速な適応力と深いシステム浸透は、被害を拡大させる要因となります。十分なマルウェア対策があれば、インシデント対応システムと連携し、効果的な是正措置を迅速に実施できます。

以下の推奨アクションが示されています:

- 管理されたアンチマルウェアツールを用い、サーバ、ネットワーク、ワークステーションの状態を監視する。

- アンチマルウェアやアンチウイルスツールを最新の状態に保ち、最適なセキュリティ体制を維持する。

推奨される手順、ツール、技術

アンチウイルスの定義更新の自動化や、完全自動の評価ツールによって不正コードの早期検出を行うことが推奨されます。主な目的は、不正なアプリの実行を阻止し、被害を最小限に抑えることです。そのため、BashやWindows PowerShellの活用が薦められます。

9: ネットワークポート、プロトコル、サービスの制限と管理

概要

この対策は、ネットワークに関連するポート、サーバ、プロトコル、サービスの利用を正しく管理または修正し、攻撃面を最小限に抑えることを目的としています。

重要性

攻撃者は、ネットワークサービスにアクセスを許す脆弱な構成のアプリケーションを狙っています。不適切な設定のWebサーバ、DNSサーバ、メールサーバ、プリントサービスなどから発生する脆弱性は、多くの問題の根源となります。攻撃者はこれらのサービスを悪用し、攻撃を実行する可能性があるのです。

以下の推奨アクションにより、リスクを低減できます。

- アクティブなポート、プロトコル、サービスを在庫と連動させ、常に監視を行う。

- 信頼できるポート、サービス、プロトコルのみをネットワーク上で許可する。

- 定期的なポートスキャンを実施し、不正なポートの使用を防止する。

推奨される手順、ツール、技術

ポートスキャンツールは、リスクのあるオープンポートの検出に有効です。

10: データ復旧機能

概要

機密情報を取り扱う全てのツールやプロセスは、堅牢なデータ復旧機能を有する必要があります。

重要性

攻撃が行われると、設定変更などによりデータが失われるリスクがあります。定期的なバックアップ、復旧テスト、そしてバックアップ資源を十分に守るための対策を講じることが重要です。

主な推奨アクションは以下の通りです:

- 定期的にバックアップを実施する。

- バックアップデータの保管状況をテストする。

- バックアップ資源を守るためのセキュリティ対策を実施する。

推奨される手順、ツール、技術

四半期ごとのバックアップ検証を実施し、バックアップが完全であることを確認することが推奨されます。

11: ファイアウォール、ルーター、スイッチなどネットワーク機器の安全な設定

概要

効果的な設定管理ツールを活用し、ネットワーク資源のセキュリティ設定を実装・管理します。

重要性

デフォルト設定のままでは、ネットワーク基盤において大きなリスクとなり得ます。セキュリティ設定の維持、通信ルールの明示、変更検知のための自動化ツールの利用などが、この対策の実施に不可欠です。

推奨される手順、ツール、技術

ネットワークフィルタリング機器の評価が可能な商用ツールの利用が推奨されます。

12: 境界防御

概要

信頼度の異なるネットワーク間の情報の流れを監視し、データの損失を防ぐことが目的です。

重要性

サイバー攻撃者は、インターネット接続が容易な機器を狙います。組織的なハッキング集団による攻撃は、境界の脆弱性を突くことで成功することが多いため、内部ネットワークの分離が特に重要です。

ネットワークの分割、定期スキャン、悪意あるIPの遮断、オープンポート間の通信遮断などの対策が有効です。

推奨される手順、ツール、技術

この対策の基礎は、前述の対策9に準じた内部ネットワークのセグメンテーションにあります。

13: データ保護

概要

データの流出防止は必須であり、機密データの完全性を維持するためのツールとプロセスを整備する必要があります。

重要性

データは至る所に存在し、暗号化やデータ損失防止の手段を用いて保護しなければなりません。クラウド利用やモバイルデバイスの普及により、データリスクは高まっています。以下の対策が有効です:

- 重要な情報の在庫を正確に管理する。

- 機密情報の不要な保存を排除する。

- 監視されていないネットワークトラフィックをブロックする。

推奨される手順、ツール、技術

情報の性質に応じて、機密データには「Public」「Confidential」「Sensitive」などのラベルをつけ、データ分析を通じた適切な分類が求められます。

14: 知る必要性に基づくアクセス管理

概要

重要資産の追跡、保護、修正のための適切なツールとプロセスを活用し、アクセスを管理することが推奨されます。

重要性

暗号化は伝統的なデータ保護手段ですが、データの流出防止には不十分です。物理的な窃盗も不正アクセスの原因となるため、データ移動経路やシステム全体の保護が必要です。主な対策としては、

- ファイアウォールによるフィルタリングの有効化

- 移動する全てのデータに対する暗号化の実施

- ネットワークベースのデータセグメンテーションの利用

- アクティブディスカバリーツールの活用

推奨される手順、ツール、技術

多様な暗号化ツールと鍵管理手法が存在するほか、データ流出防止(DLP)ソリューションの導入も推奨されます。

15: 無線アクセスの管理

概要

WLAN、クライアントシステム、アクセスポイントに対し、無線セキュリティツールを利用して不正アクセスを防ぐことが求められます。

重要性

無防備な無線ネットワークは、攻撃者が不正に資源へアクセスする原因となります。不正アクセスを防ぐため、以下の対策が有効です:

- 無線脆弱性スキャンツールの活用

- 無線アクセスの記録を保持する

- 不正アクセスの遮断

推奨される手順、ツール、技術

無線環境のスキャン、窃盗検出、リスク検出ツールの利用に加え、無線トラフィックの監視と解析が必須です。

16: アカウントの監視と管理

概要

システムやアプリのライフサイクルを管理し、攻撃のチャンスを減らすことが求められます。

重要性

放置されたユーザーアカウントは、攻撃者にとって狙いやすい対象です。この対策では、認証システムの記録管理、中央集約型認証システムの構築、そしてMFAの導入が推奨され、攻撃リスクを低減します。

推奨される手順、ツール、技術

主要なOSにはログ機能が備わっているため、アカウントアクセスの利用状況を記録し、追跡することが重要です。

17: セキュリティ意識と教育の実施

概要

組織の機能に応じたスキルや知識を明確にし、ギャップを洗い出すことが重要です。

重要性

技術的な対策に加えて、組織メンバーの行動や意識も攻撃の成否に大きく影響します。このため、ギャップ分析やセキュリティ教育プログラムの実施が求められます。

推奨される手順、ツール、技術

全社的なトレーニングプログラム、特に年次のサイバーセキュリティ教育の実施が有効です。

18: アプリソフトウェアのセキュリティ

概要

自社開発ソフトのライフサイクルを管理し、セキュリティ上の脆弱性を解消することが求められます。

重要性

Webやアプリの脆弱性は攻撃の足掛かりとなるため、安全なコーディング、明示的なエラーチェック、そしてソフトのバージョン管理が必要です。

推奨される手順、ツール、技術

アプリのスキャンやテストツールを活用し、脆弱性アセスメントを最優先で実施することが推奨されます。詳細はこちら。

19: インシデント対応と管理

概要

迅速にリスクを特定し、被害を最小限にするための、効果的なインシデント対応および管理体系を整えることが求められます。

重要性

インシデント発生時に、対策が整っていなければ意味がありません。インシデント対応活動の文書化、専任の対応担当者の配置、全社的な基準の策定といった体制により、対応力が向上します。

推奨される手順、ツール、技術

シナリオに基づいた定期的な訓練や、脅威の微調整が推奨されます。

20: ペネトレーションテストとレッドチーム演習

概要

組織の防御体制を、模擬攻撃によって検証するための対策です。

重要性

どんな防御対策も常に完璧ではないため、定期的な模擬攻撃により、現行システムの弱点を洗い出し、改善策を講じることが不可欠です。

- ペネトレーションテストを実施する。

- 定期的にレッドチーム演習を行う。

- 保護が十分でないシステムもテスト対象に含める。

推奨される手順、ツール、技術

ペネトレーションテストやレッドチーム演習は、費用や手間がかかるものの、現行防御策の改善と防御力の向上に大いに役立ちます。OWASPやPCIテストのガイドラインを参考にすることが推奨されます。

FAQ

最新情報を購読