OpenResty で API を守る

OpenResty は、NGINX と LuaJIT の理念に基づいて構築された、包括的かつ適応性の高いウェブプラットフォームです。標準的な NGINX コア、LuaJIT、独自開発の Lua ライブラリ、そして優れたサードパーティー製 NGINX モジュールが洗練された形で組み合わされています。OpenResty を採用することで、静的コンテンツ配信の枠を超え、堅牢で多次元なウェブアプリを構築する道が開かれます.

OpenResty との出会いと API セキュリティ対策の重要性

API とはアプリのプログラムインターフェースの略で、複数のソフトウェアと連携するための重要な標準や手順の集合体を指します。これに伴い、API セキュリティとは、API を潜在的な脆弱性や侵入から守るために、特定の対策やリソースを適用することを意味します。

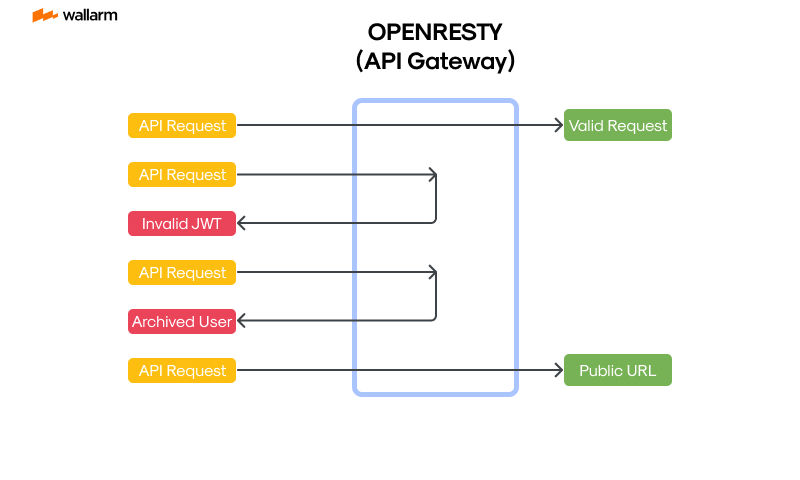

API セキュリティにおいて OpenResty の強みを活用することは、ウェブアプリの防御力を高めるための重要な要素となります。この仕組みにより、正しいアクセス権を持つ者だけが API を利用でき、意図された通りに動作することが保証されます。

-- Example code for OpenResty

location /api {

access_by_lua_block {

local jwt = require "resty.jwt"

local validators = require "resty.jwt-validators"

local claim_spec = {

validators.set_system_leeway(15), -- duration in seconds

["iss"] = validators.equals_any_of({"http://your-authenticated-issuer.com"}),

["aud"] = validators.equals_any_of({"your-audience"}),

}

local jwt_obj = jwt:verify("lua-resty-jwt", claim_spec)

if not jwt_obj["verified"] then

ngx.status = ngx.HTTP_UNAUTHORIZED

ngx.say(jwt_obj.reason)

ngx.exit(ngx.HTTP_UNAUTHORIZED)

end

}

}

上記のコードは、OpenResty を活用して API を守る一例です。Lua-resty-jwt ライブラリを利用して JSON Web Token (JWT) の正当性を確認し、各リクエストに適切な利用権限が付与されていることを保証しています。

しかし、OpenResty による API 保護は、アクセス制限だけに留まりません。SQLインジェクション攻撃、Cross-Site Scripting (XSS) の悪用、Denial of Service (DoS) 攻撃など、様々な侵入リスクに対抗する効果もあります。

| 危険 | 説明 | OpenResty による対策 |

|---|---|---|

| SQLインジェクション | 不正なアクセス者が API を操作し、任意の SQL コマンドを実行する。 | パラメータ化されたクエリまたは固定文を利用する。 |

| XSS | 不正なアクセス者が悪意あるスクリプトを挿入し、他の利用者の表示内容に影響を与える。 | Content Security Policy (CSP) ヘッダーを採用し、スクリプトのソースを管理する。 |

| DoS | 不正なアクセス者が API に過剰な要求を送り、サービスが利用できなくなる。 | リクエスト制限を導入し、クライアントの要求頻度を調整する。 |

これらの危険を克服するため、OpenResty は ngx_http_limit_req_module などのモジュールや仕組みを提供し、着信リクエストのレート制限を実現して DoS 攻撃を防ぎます。

API 保護に OpenResty を導入するのは一見複雑に見えるかもしれませんが、適切な知識とリソースがあれば、ウェブアプリの防御力を大幅に向上させることが可能です。今後の章では、OpenResty を活用して API の防御を強化するための包括的なガイドを提供します.

OpenResty を利用した API 保護の重要性を強調する

現在、API(アプリ間プログラミング・インターフェース)はデジタル分野の中核をなす存在です。これらの欠かせない仕組みは、数多くのソフトウェア間の連携を促進し、ウェブ中心の技術において重要な役割を果たしています。しかし、この連携自体がセキュリティ侵入の弱点となることもあります。そこで、OpenResty のようなシステムの重要性が浮かび上がるのです。

NGINX と LuaJIT を基盤とした多機能なウェブプラットフォームである OpenResty は、サーバーサイドアプリの円滑な運用と、ネットワーク層からアプリ層までの API トラフィックの堅実な管理を実現します。では、なぜ OpenResty を用いて API を守ることが重要なのでしょうか。具体的な理由を見ていきます.

1. 重要なデータの保護: 基本的に、API は重要な情報への玄関口となります。十分なセキュリティ対策がなければ、サイバー攻撃者が不正に情報へアクセスする恐れがあります。SSL/TLS 暗号化などの機能を備えることで、OpenResty は確実なアクセス制御とデータの安全を保証します.

-- Enable SSL

ssl_certificate /etc/ssl/resty-auto-ssl-fallback.crt;

ssl_certificate_key /etc/ssl/resty-auto-ssl-fallback.key;

2. API の不正利用防止:強固なセキュリティ対策がなければ、API は悪用されやすく、不正なリクエストの集中により DoS 攻撃のリスクが高まります。ここで、OpenResty のレート制限機能が効果を発揮します.

--Setting up rate limit

limit_req_zone $binary_remote_addr zone=api:10m rate=1r/s;

3. サービスの継続性の確保:API への不正侵入はサービスの中断につながる恐れがあります。OpenResty はロード管理や健康監視といった機能を取り入れることで、API サービスの継続を保証します.

--Introduce load management

http {

upstream backend {

server backend1.example.com;

server backend2.example.com;

}

}

4. 業界規制への準拠:一部の業界では、特定のガイドラインに沿った API 保護が義務付けられています。OpenResty は幅広いセキュリティ対策を提供し、この作業を容易にし、規定の遵守を支援します.

5. 利用者の信頼向上: API セキュリティを最優先することは、利用者のデータを守る姿勢の表れです。これが信頼の醸成につながり、長期的な関係構築を実現します.

| 項目 | OpenResty | 従来の API セキュリティ |

|---|---|---|

| SSL/TLS 暗号化 | 利用可能 | 適切 |

| アクセス管理 | 利用可能 | 適切 |

| レート制限 | 利用可能 | しばしば |

| ロード管理 | 利用可能 | めったにない |

| 健康監視 | 利用可能 | めったにない |

総じて、OpenResty は API セキュリティにおいてデータ保護以上の価値を提供します。サービスの継続、規制遵守、利用者の信頼向上といった面が、総合的な API 防御策として機能します。次章では、OpenResty を用いて API を守るための包括的なガイドを提供します.

OpenResty を用いた API 防御強化:包括的ガイド

本章では、OpenResty を活用して API の安全性を高めるための実践的な技法について詳説します。OpenResty の導入、API に合わせた設定の調整、そして潜在的な脅威から守るための対策の実施について、丁寧に解説します.

手順 1: OpenResty の導入

API を守るために OpenResty を活用する前に、まずは導入が必要です。OpenResty は NGINX と LuaJIT を基盤とした多機能なウェブプラットフォームで、サーバーサイドアプリや API の効率的かつ堅牢な運用を目的として構築されています.

OpenResty の導入手順は以下の通りです:

- 公式サイトから OpenResty の tarball を入手する.

- tar -xvf openresty-VERSION.tar.gz コマンドで展開する.

- cd openresty-VERSION で展開したディレクトリに移動する.

- ./configure --with-pcre-jit --with-http_ssl_module を実行する.

- make && make install を実行し、コンパイルとインストールを完了する.

手順 2: API に合わせた OpenResty の調整

OpenResty のインストールが完了したら、次は API 用に設定をカスタマイズします。これは、OpenResty の設定ファイル内でサーバーブロックを作成し、API エンドポイントのロケーションブロックを指定する作業を意味します.

以下は、API 用 OpenResty 設定の概要です:

http {

server {

listen 80;

location /api {

proxy_pass http://your-api-server;

}

}

}

この設定では、OpenResty はポート 80 で動作し、`/api` へのリクエストを指定の API サーバへ転送します.

手法 3: セキュリティ対策の実施

API 用の OpenResty のインストールと設定が完了した後は、セキュリティ対策を講じることが重要です。OpenResty は API の安全性を高めるために、以下のような多くのモジュールを提供しています:

- アクセス制御: access_by_lua_block を用いて、IPアドレスや認証トークンなどに応じた API のアクセス制御を実施する.

- リクエスト速度の制限: OpenResty の ngx_http_limit_req_module を活用し、クライアントからのリクエストを調整して DoS 攻撃を防ぐ.

- SSL/TLS: ssl_certificate と ssl_certificate_key の命令を使い、通信を暗号化して安全性を確保する.

以下は、OpenResty 設定におけるセキュリティ対策の一例です:

http {

server {

listen 80;

location /api {

proxy_pass http://your-api-server;

access_by_lua_block {

-- Access governance implementation

}

limit_req zone=one burst=5;

ssl_certificate /etc/ssl/certs/your-cert.pem;

ssl_certificate_key /etc/ssl/private/your-key.pem;

}

}

}

access_by_lua_block 内の Lua コードはアクセス制御に使用され、秒間 5 リクエストのバースト制限が設定され、証明書と秘密鍵による SSL/TLS 暗号化が有効化されます.

これらの指針に従うことで、OpenResty を用いた API の安全性が強化され、一般的な脅威に対抗できます。ただし、セキュリティ管理は継続的な取り組みであり、定期的な監視や更新が必要です.

OpenResty を活用した API 防御強化の主要技術

OpenResty による API セキュリティは、単なるインストールや運用だけではなく、安全で効率的かつ信頼性の高い API を実現するための戦略が求められます。本章では、OpenResty を用いて安全な API 環境を維持するための包括的な手法を紹介します.

1. 定期的な OpenResty のアップグレード

OpenResty は他のソフトウェア同様、不具合の修正、パフォーマンス向上、新機能追加のために頻繁にアップデートされます。最新のセキュリティ強化が反映されたバージョンを利用することが重要です.

2. HTTPS の採用

HTTPS プロトコルはネットワーク上の通信を安全にし、クライアントとサーバー間のデータを暗号化します。これはどの API においても欠かせない要素です.

server {

listen 443 ssl;

server_name your_domain.com;

ssl_certificate /etc/ssl/your_domain.com.crt;

ssl_certificate_key /etc/ssl/your_domain.com.key;

location / {

proxy_pass http://your_backend;

}

}

3. API のリクエスト頻度の制御

API のリクエスト頻度を制限することで、ネットワークトラフィックの管理が可能となり、不正利用の防止と公平な利用が促進されます.

limit_req_zone $binary_remote_addr zone=api:10m rate=1r/s;

server {

location /api {

limit_req zone=api burst=5;

proxy_pass http://your_backend;

}

}

4. 認証に JWT を採用

JSON Web Token (JWT) は、情報を JSON 形式で安全に伝達する手法です。圧縮され自己完結型で、URL、POST ボディ、HTTP ヘッダーなどで容易に送信できるため、API の認証に適しています.

local jwt = require "resty.jwt"

local function authenticate()

local auth_header = ngx.var.http_Authorization

if not auth_header then

ngx.exit(ngx.HTTP_UNAUTHORIZED)

end

local _, jwt_token = auth_header:match('^(Bearer)%s+(.+)$')

if jwt_token then

local jwt_obj = jwt:verify("your_secret_key", jwt_token)

if jwt_obj.verified then

ngx.req.set_header("X-User", jwt_obj.payload.sub)

else

ngx.exit(ngx.HTTP_UNAUTHORIZED)

end

else

ngx.exit(ngx.HTTP_UNAUTHORIZED)

end

end

authenticate()

5. 入力データの検証の徹底

処理前に必ず入力データの検証を行うことで、SQLインジェクション、XSS、外部コードの実行など、多くの脅威を未然に防ぐことができます.

local cjson = require "cjson"

local data = cjson.decode(ngx.var.request_body)

if not data.username or not data.password then

ngx.exit(ngx.HTTP_BAD_REQUEST)

end

6. API 活動の追跡と監視

API の動作状況を記録・監視することで、異常なパターンを早期に発見し、潜在的なセキュリティリスクを察知できます。OpenResty は、ngx_lua、ngx_stream_lua、ngx_http_log_module など、豊富なログ機能を備えています.

http {

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

server {

location / {

proxy_pass http://your_backend;

}

}

}

これらの先進的な技法を取り入れることで、API の安全性、効率、信頼性が確保されます。API セキュリティは常に監視と更新が求められる継続的な課題であることに留意してください.

OpenResty を使った API 防御強化:実例紹介

本節では、OpenResty を活用して API の保護を強化した実例を通して、その効果や直面した課題について探ります。各企業が OpenResty を採用して API を守る中で得たメリットと課題を具体的にご紹介します.

例 1: オンラインマーケットプレイス

あるオンラインマーケットプレイスでは、多数の API 違反が発生し、情報漏えいや経済的被害が問題となっていました。堅牢な安全機能と柔軟な特性を持つ OpenResty を採用し、API の保護に取り組みました.

初期段階では、OpenResty のインストールと、API のリバースプロキシとしての設定が行われました。以下のコード断片がその一例です:

sudo apt-get install -y openresty

sudo vim /etc/openresty/nginx.conf

nginx.conf ファイル内には、リバースプロキシを開始するための以下の行が追加されました:

location /api/ {

proxy_pass http://api_backend;

}

さらに、limit_req モジュールを利用して過剰な攻撃を防ぐためのレート制限が適用されました:

location /api/ {

limit_req zone=one burst=5 nodelay;

proxy_pass http://api_backend;

}

その結果、オンラインマーケットプレイスにおける API 違反は大幅に減少し、データの安全性が向上しました.

例 2: 金融サービス事業者

ある金融サービス事業者は、特に重要な顧客データの保護において API の安全性に課題を抱えていました。効果的な対策として OpenResty を採用し、SSL/TLS 暗号化を ngx_http_ssl_module を利用して導入しました.

この対策により、クライアントとサーバー間のデータ転送が暗号化され、傍受のリスクが排除されます。以下は、彼らが採用した簡略化した設定例です:

server {

listen 443 ssl;

server_name www.example.com;

ssl_certificate /etc/ssl/certs/server.crt;

ssl_certificate_key /etc/ssl/private/server.key;

location /api/ {

proxy_pass http://api_backend;

}

}

さらに、ngx_http_auth_basic_module を利用して API への基本的な HTTP 認証を実施し、クライアントにユーザー名とパスワードの入力を求めました.

その結果、金融サービス事業者は API の安全性を大幅に向上させ、顧客の機密データを確実に守ることができました.

例 3: デジタルソーシャルプラットフォーム

あるデジタルソーシャルプラットフォームは、API の効率と安全性に関して課題を抱えていました。高トラフィックの管理能力と堅牢な安全性を持つ OpenResty が選ばれました.

OpenResty の ngx_http_limit_conn_module を活用して、単一 IP からの同時接続数を制限し、DDoS 攻撃への防御策が講じられました。彼らの設定は以下の通りです:

http {

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

location /api/ {

limit_conn addr 1;

proxy_pass http://api_backend;

}

}

}

さらに、ngx_http_access_module を用いて IP アドレスに基づいた API アクセス制限が実施され、不審なアクティビティが疑われる IP の遮断が行われました.

その結果、デジタルソーシャルプラットフォームの API のパフォーマンスと安全性は大幅に向上し、より良い利用者体験の提供が可能となりました.

まとめると、これらの実例は、オンラインマーケットプレイス、金融サービス事業者、デジタルソーシャルプラットフォームなど、どの分野においても OpenResty が API の安全性を向上させるための多様なモジュールと機能を提供することを示しています.

OpenResty による API セキュリティの課題への対処

OpenResty を用いた API 保護は常に順調というわけではなく、いくつかの課題が API やアプリ自体を危険にさらす可能性があります。本章では、こうした一般的な問題点とその実践的な解決策を紹介します.

1. レート制限の怠慢

レート制限は、単一のユーザーや IP からの過剰なリクエストを抑え、DoS 攻撃を防ぐ上で非常に重要です。しかし、レート制限を適用しなかったり、設定を緩くしすぎたりするケースが見受けられます.

-- Sample of rate restriction in OpenResty

local limit_req = require "resty.limit.req"

local lim, err = limit_req.new("my_limit_req_store", 10, 0)

if not lim then

ngx.log(ngx.ERR, "failed to form a resty.limit.req object: ", err)

return ngx.exit(500)

end

この例では、秒あたり 10 リクエストのレート制限が設定され、この上限を超えると OpenResty は 503 のステータスコードを返します.

2. エラー処理の不備

API セキュリティでは、エラー処理が不十分な場合、攻撃者にアプリの詳細な情報が漏れる可能性があります.

-- Example of error handling in OpenResty

local ok, err = some_function()

if not ok then

ngx.log(ngx.ERR, "failed to execute some_function: ", err)

return ngx.exit(500)

end

この例は、some_function() が失敗した場合、OpenResty がエラーを記録し 500 のステータスコードを返すことを示しています.

3. HTTPS の省略

HTTPS を使用しないことは大きなセキュリティリスクです。HTTPS がなければ、クライアントからサーバーへのデータが暗号化されず、第三者による傍受の危険があります.

-- OpenResty sample showing redirection to HTTPS

if ngx.var.scheme == "http" then

return ngx.redirect("https://" .. ngx.var.host .. ngx.var.request_uri, 301)

end

この例のように、HTTP でのリクエストは HTTPS にリダイレクトされます.

4. ユーザー入力検証の不徹底

ユーザー入力の検証を怠ると、SQLインジェクションや XSS など、様々なセキュリティリスクにさらされる可能性があります。必ず入力データの検証を行ってください.

-- OpenResty example for validating user input

local user_input = ngx.var.arg_user_input

if not user_input then

return ngx.say("user input is absent")

end

この例では、OpenResty が user_input クエリパラメータの存在を確認し、存在しない場合はエラーメッセージを返します.

5. OpenResty の定期的な更新の怠り

OpenResty を定期的にアップデートしないと、既に解決されたセキュリティ問題に対して脆弱な状態になる恐れがあります。常に最新のバージョンを維持してください.

# A demonstration on how to update OpenResty

sudo apt-get update

sudo apt-get upgrade openresty

この例では、Ubuntu の apt-get パッケージマネージャーを用いて OpenResty を更新する手法が示されています.

これらの日常的な課題に注意を払い、提案された対策を実施することで、OpenResty を用いた API の安全性を大幅に強化できます。API セキュリティは一度設定すれば済むものではなく、常に監視と更新が必要であることを念頭に置いてください.

展望: API 防御の進化における OpenResty の役割

デジタル分野が進化し続ける中、API 保護の手法も大きく変化することが予想されます。堅牢な機能と柔軟な設計を持つ OpenResty は、その変革において重要な役割を果たすと見込まれます。本章では、API セキュリティの将来像と、OpenResty が果たすべき役割について検証します.

1. OpenResty: API 防御の今後の進化

OpenResty は、Nginx の堅牢性と LuaJIT の俊敏性を併せ持つ独自のアーキテクチャにより、API 防御の強力な武器となります。高い同時接続処理能力と低メモリ消費が、トラフィックの多い環境での API 保護に最適な理由です.

-- Example of OpenResty code articulating API defense

location /api {

access_by_lua_block {

local jwt = require "resty.jwt"

local token = ngx.var.http_Authorization

local jwt_obj = jwt:verify("lua-resty-jwt", token)

if not jwt_obj["verified"] then

ngx.status = ngx.HTTP_UNAUTHORIZED

ngx.echo('{"error":"invalid token"}')

ngx.exit(ngx.HTTP_UNAUTHORIZED)

end

}

}

このコード例は、JWT を利用して API の保護を強化するために OpenResty を活用する方法を示しています。access_by_lua_block により、各リクエストごとに Lua コードが実行され、柔軟かつ高度な制御が実現されます.

2. API 保護対策の今後の展開

今後、以下のようなトレンドが API 保護の方針を再定義する可能性があります:

- AI と Machine Learning: 高度な AI と機械学習技術を用いてセキュリティ脅威を検出・中和する動きが広まっています。OpenResty の柔軟な設計は、これらの進化する技術と容易に統合できます.

- 自動防御:安全対策の自動実行が普及していくと予想されます。OpenResty のプログラム可能な性質は、レート制限や IP ブロックなどのセキュリティ処理の自動化を促進します.

- Trust-Less アーキテクチャ: 発信元に関わらず全てのエンティティを疑う Zero Trust モデルが注目されています。OpenResty の細やかなアクセス制御は、このセキュリティモデルに完全に適合します.

3. OpenResty: API 防御進化における重要な担い手

これらの新たなトレンドを背景に、OpenResty は API 防御の進化を牽引する重要なツールとなるでしょう。その柔軟性、性能、プログラム可能性が、急速に変化するデジタル環境で API を守る上で大きな強みとなります.

結論として、今後様々なトレンドが API 保護の未来を形作る中で、OpenResty の独自機能は、その変化を乗り越えるための十分な力を備えています。これからも、OpenResty は API セキュリティ分野で重要な役割を果たし続けるでしょう.

FAQ

参考資料

最新情報を購読